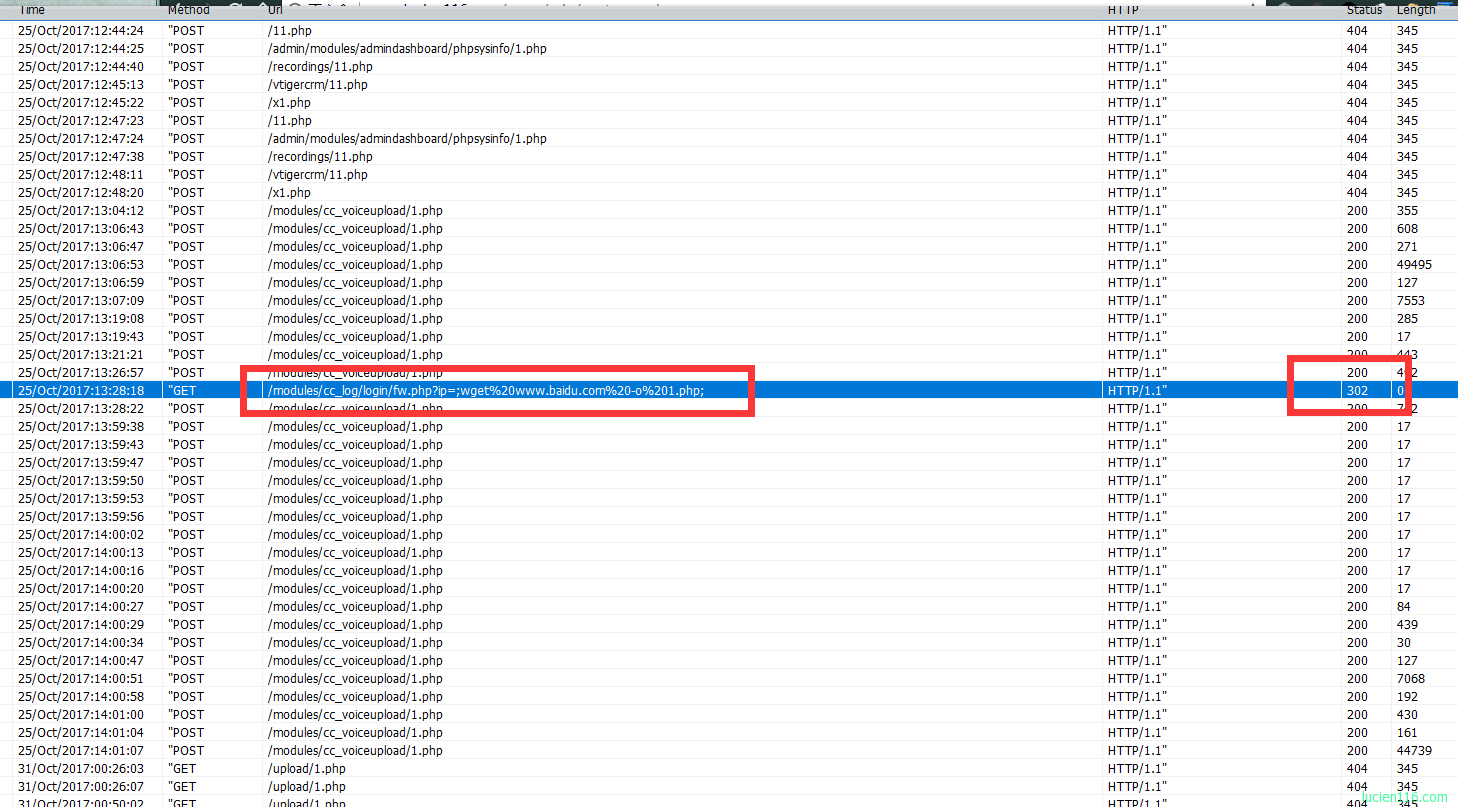

前些天一网友服务器被入侵种马帮忙查看修复漏洞,在删除后门之后通过查询服务器日志找到入侵者留下的攻击痕迹。如下图:(图为后补,我也不知道为啥他要wget baidu.com)

图1-服务器日志

通过日志可以发现漏洞存在于fw.php文件,入侵者通过执行wget 命令远程下载入侵者服务器上名为1.php的一句话后门。找到了问题所在接下来查看fw.php这个文件:

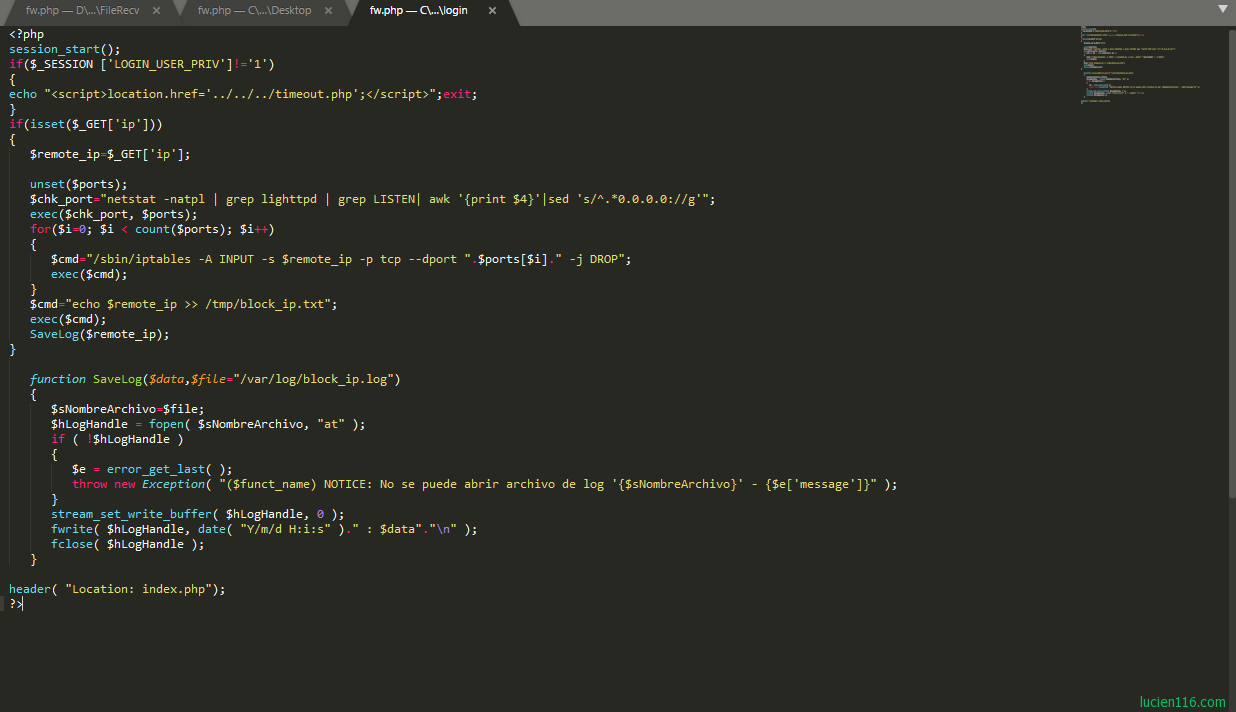

图2-修复前

通过图2可以看到该漏洞是因为没有严格限制用户提交的数据,入侵者通过“;”截断了CMD命令,从而导致执行了后面的wget命令。

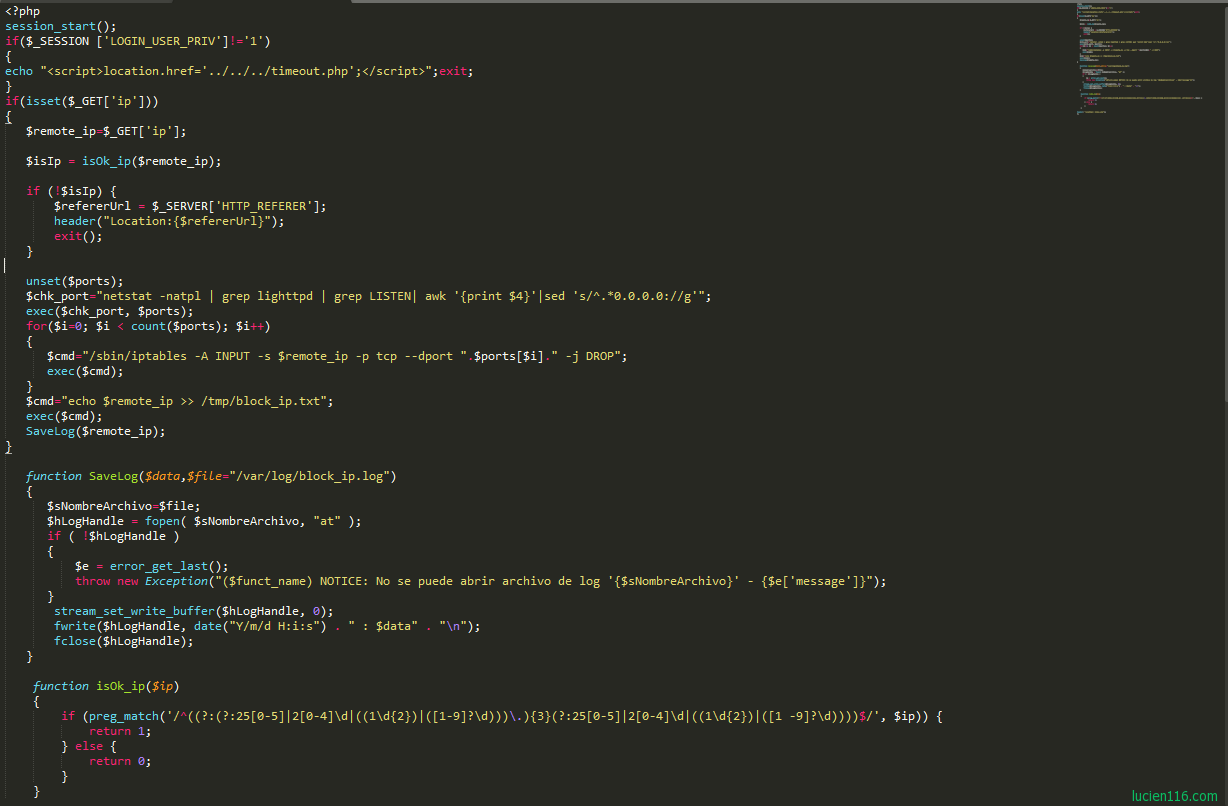

所以我们需要对用户递交的数据进行过滤,让用户只能提交正确的数据(IP地址)。通过定义一个isOk_ip()函数,对用户提交的数据利用正则表达式过滤,便避免了这个漏洞。

修复后代码如下图:

图2-修复后