| 样本来源 | https://nanocore.io/ | 样本类型 | TR.Dropper.MSIL.GEN7 |

| 分析时间 | 2016-9-7 | 运行环境 | Windows7 x64 |

| 分析目的 | 找出木马被控端与控制端通信的特征码 | ||

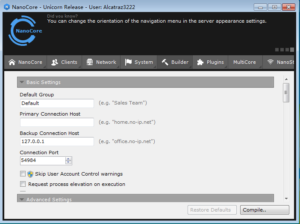

| 分析过程 | (1) 配置木马端

图1-配置木马 2. 可同时设置两个不同的服务端地址,其中一个为备用地址。 3. 其他设置,配置过程中还可设置客户端DNS服务地址,打开键盘记录等其他功能。 4. 点击Compile完成创建客户端。 (2) 安装客户端 1. 在主机1(IP:10.0.3.154)上打开控制端,安装生成的木马样本(nano.exe)到主机2(IP:10.0.3.159). 2. 在主机1上开启Wireshark抓取主机1与主机2之间的通信数据,同时在主机2上打开进程监控工具。 3. 在主机2上双击安装木马样本。

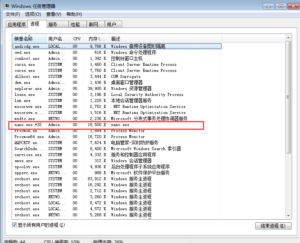

(3) 开始分析 1. 进程监视,样本安装后通过进程监视器可以看到,系统会生成进程名为nano.exe的新进程,同时会进行镜像加载、查询本机注册表等一系列操作。如下图:

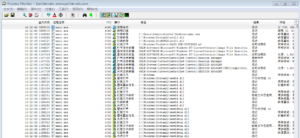

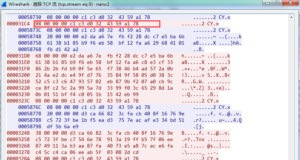

图2-进程监视 2. 通过对主机1和主机2之间通信的数据包分析可发现,木马端在主机2上安装后,打开一个随机端口主动连接控制端54984端口。如下图: 图3-连接端口 3. 样本采用未知编码方式加密,从通信数据流中可以看出样本通信特征码为:08000000c1c3d0324359a178. 如下图:

图4-通信特征 4. 统计后发现若控制端未打开,木马上线后连接请求频率约5秒一次 |

||

| 数据记录

和计算 |

无 | ||

| 结 论 | 1. 样本数据特征: 08000000c1c3d0324359a178

2. 默认配置下被控端主动连接控制端TCP54984端口(端口可更改) 3. 木马上线连接请求频率约5秒一次。 |

||

NanoCore远控木马样本分析